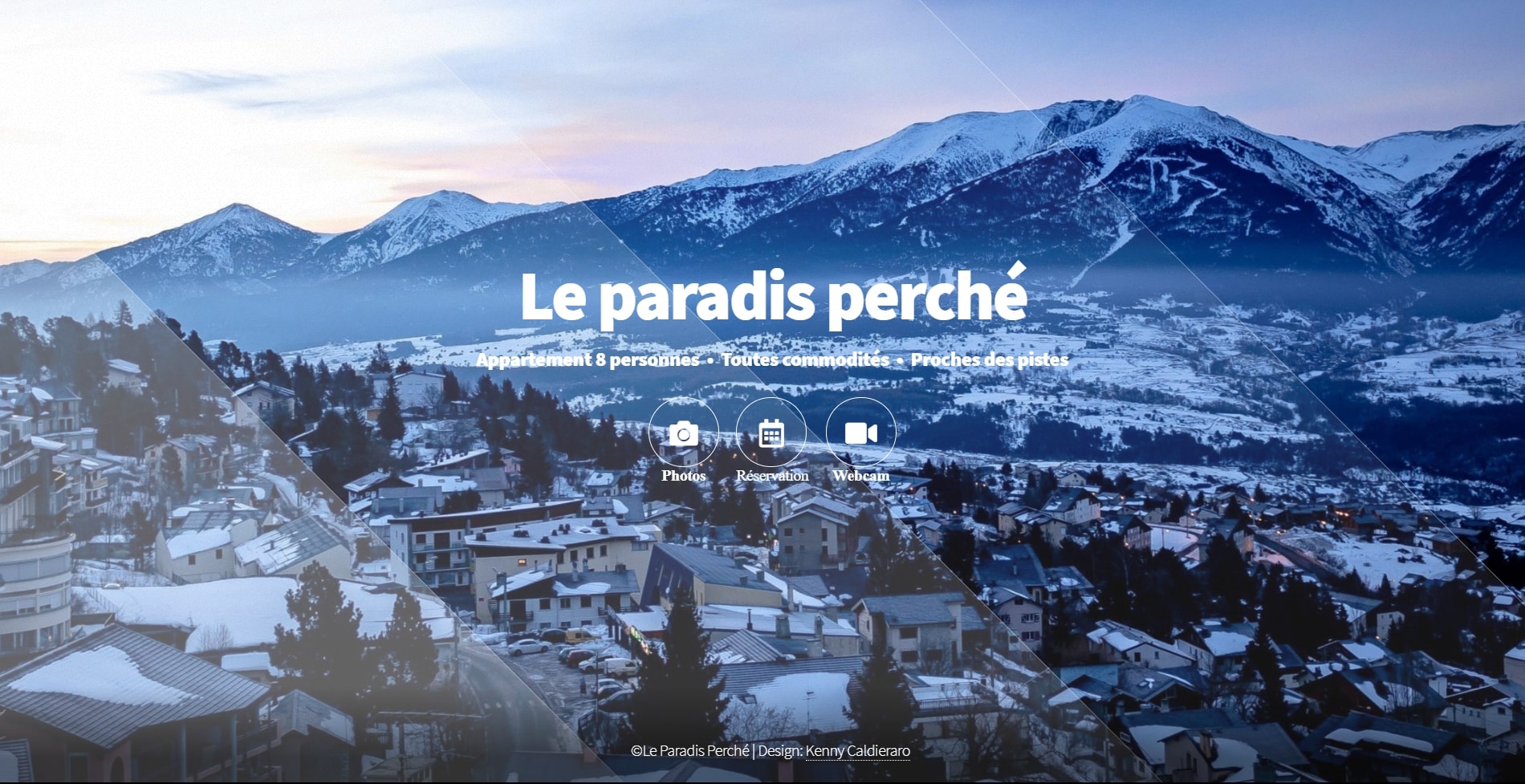

Site de présentation, gestion locative, et réservation gite

Une vague d’attaques par cryptomineur ciblant les systèmes Linux vient d’ajouter un cheval de Troie à ses capacités, ce qui devrait rendre son action encore plus dangereuse. Cette observation a été détaillée par les chercheurs en cybersécurité de Trend Micro dans un article publié il y a quelques jours.

Ces derniers expliquent en effet avoir découvert en novembre une nouvelle vague d’attaque d’un cryptomineur – des pirates qui détournent la puissance de calcul de leurs cibles pour extraire du Monero intégrant le cheval de Troie Chaos, un outil open source qui permet aux attaquants de contrôler des systèmes d’exploitation à distance.

Le cheval de Troie est téléchargé en même temps que le cryptomineur, ainsi qu’un script shell utilisé pour supprimer tout autre logiciel malveillant de cryptominage qui aurait pu être installé sur le système. Chaos peut télécharger, envoyer et supprimer des fichiers, faire des captures d’écran, accéder à l’explorateur de fichiers ou encore ouvrir des URL.

Le cheval de Troie semble également être utilisé pour se connecter à un serveur de commande et de contrôle permettant la fourniture de charges utiles malveillantes supplémentaires. Il est donc possible que les hackers malveillants utilisent également Chaos pour mener, au-delà du seul cryptominage, des cyberattaques plus dommageables, comme le vol d’identifiants et de login, ou des données bancaires.

« En apparence, cette intégration d’un cheval de Troie avec un malware de cryptominage peut sembler relativement mineure », écrivent David Fiser et Alfredo Oliveira, chercheurs chez Trend Micro. « Mais compte-tenu de l’éventail de fonctions de cet outil, il est important de rester très vigilants. »

Il est peu probable que la compromission d’un seul système avec un logiciel de cryptominage génère beaucoup de profits. Mais si les attaquants infectent un grand nombre de systèmes et de serveurs, le résultat est plus significatif, tout comme la facture d’énergie involontairement payée par la victime. Cela permet aux cybercriminels de générer un flux régulier de revenus frauduleux, ce qui explique pourquoi cette technique est devenue si populaire.

Les attaques par cryptominage se diffusent généralement via l’exploitation de vulnérabilités connues, ou en se dissimulant dans des logiciels piratés offerts en téléchargement. Ces attaques passent souvent inaperçues car, à moins que la machine ne soit poussée trop loin, il est peu probable que l’utilisateur remarque la baisse de performance de son système.

Pour se protéger contre les logiciels de cryptominage, il est recommandé d’appliquer les règles de base d’hygiène numérique, comme l’application des correctifs et la mise à jour des logiciels. Il est également préconisé de déployer des outils permettant de limiter et de filtrer le trafic réseau en provenance et à destination d’hôtes malveillants, tels que des pare-feu et des systèmes de détection des intrusions.

Source : ZDNet.com

Aucun commentaire n'a été posté pour l'instant.